Массовая рассылка вируса черeз Skype и социальные сети обнаружена в русском сегменте Сети. Она приводит к заражению Windows-компьютеров червём Worm.NgrBot. Вредоносную ссылку, запускающую троян, пользователи получают от имени своих авторизованных контактов. Избежать дальнейшего распространения трояна можно с помощью отключения функции управления Skype другими программами.

Первой угрозу описала белорусская антивирусная компания «ВирусБлокАда» 4 октября в своем блоге. На следующий день существование угрозы подтвердили антивирусные разработчики «Лаборатория Касперского» и «Доктор Веб».

Заражение вирусом происходит после перехода по ссылке, полученной в Skype. Авторизированный пользователь якобы присылает сообщение «Это новый аватар твоего профиля?» либо «ey eto vasha novaya kartina profil’? <ник в Skype>». "По ссылке пользователю предлагается скачать архив ZIP, содержащий .exe файл. Этот файл представляет собой сетевой червь Worm.NgrBot (или Dorkbot), известный уже достаточно давно", — прокомментировал ситуацию вирусный аналитик компнаии "ВирусБлокАда" Алексей Герасименко.

Вирус включает заражённый компьютер в ботнет и привлекает его к DDoS-атакам. В дополнение к этому Worm.NgrBot похищает пароли от файлообменников, почты, легальных сервисов и соцсетей. Он может блокировать доступ компьютера к сайтам антивирусных компаний.

Вирус способен распространять себя через сообщения в социальных сетях «Вконтакте» и Facebook, через Twitter, а также через флеш-носители.

Избежать дальнейшего распространения трояна можно с помощью отключения функции управления Skype другими программами. Это можно сделать в меню расширенных настроек Skype, очистив пункт «Контроль доступа программного интерфейса».

Так как файл вредоносной программы скрыт от обнаружения стандартными средствами Windows благодаря установленным в системе перехватам API функций, для его обнаружения и удаления можно использовать также специальные утилиты, например Vba32 AntiRootkit.

1. Запуск и работа возможна только с правами администратора.

Перед запуском антируткита рекомендуется отключить все программы безопасности (антивирусы, фаерволы и др.), установленные на компьютере. Их совместная работа может привести к нестабильной работе системы или взаимной блокировке.

2. На вопрос, запустить ли Vba32 AntiRootkit на отдельном рабочем столе («Would you like to run Vba32 AntiRootkit on dedicated desktop with advanced security features on (recommended option)?»), ответьте «Нет» («No»).

3. В главном окне антируткита откройте меню «File» и выберете «Reboot On Exit». Данная опция автоматически перезагрузит Ваш компьютер после лечения. Далее в разделе «Main Options» установите флаг напротив «Vba32 Defender».

4. В главном окне откройте меню «Tools -> Low Level Disk Access Tool». В открывшемся окне будет по умолчанию открыта вкладка «File System Explorer». В верхней части панели установите флаг «Follow symbolic links». Далее в левой части будут отображены Ваши диски. Нужно открыть системный диск и перейти к папке %APPDATA%.

Например, в ОС Windows XP путь к %APPDATA% имеет вид «Х:Documents and SettingsUsernameApplication Data», в Windows Vista и 7 – “X:UsersUsernameAppDataRoaming”, где X: – имя системного диска, Username – имя пользователя.

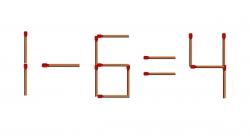

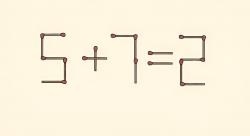

5. После перехода к нужной папке – в правой панели станет виден вредоносный файл с бессмысленным именем наподобие Yojwju.exe. Далее щелчком правой кнопки мыши по файлу нужно вызвать контекстное меню, в котором нужно выбрать команду «Delete File» (см. рисунок). В появившемся диалоге подтвердить удаление файла нажатием на кнопку «Yes».

6. Закрываем окно «Low Level Disk Access Tool».

7. В главном окне антируктита открываем меню «Tools -> Autorun». В левой панели находим и выбираем раздел «Run Keys». В правой панели в поле «Image Path» находим путь, который ведет к вредоносному файлу на диске из п. 4. Правой кнопкой мыши вызываем контекстное меню у выбираем «Delete».

8. Закрываем окно «Autorun» и выходим из антируткита. После того, как Вы закроете антируткит компьютер автоматически перезагрузиться.

9. Ваша система чиста! Остается поменять используемые пароли.